很不幸的是,DDoS 攻击者及其使用方法并不是一成不变的。攻击者不断摸索利用 攻击来牟利的套数,他们在调整技术,利用新工具和寻找新方法。有很多因素证明了这一演变。

攻击演变

自动化:攻击者使用自动化脚本和爬虫程序来模仿合法用户行为,使得检测显著变得更加困难。此外,攻击者现在会转为利用机器学习算法,通过它们来适应和规避传统的检测方法。

多媒介攻击:攻击者越来越多地采用多媒介策略,结合运用不同的攻击类型 (例如 GET 和 POST 泛洪)与 DNS 目标(例如放大攻击和碎片攻击)以及 其他组合攻击方式,从而实现彻底耗尽网络和应用程序资源的目的。

以 API 为目标:随着企业在应用程序的使用中越来越依赖于 API,攻击者也 发现了新的机会,可以在其 DDoS 攻击中利用 API 漏洞。这些攻击的目标是 耗尽服务器的资源,其手段包括同时发出成千上万的连接请求,或者利用逻 辑漏洞,从而导致服务中断。

利用物联网设备:物联网设备数量急剧增长,然而通常未能得到妥善保护, 这为僵尸网络提供了庞大的武器库。这些设备经常遭到劫持,利用其网络连 接和计算能力来发起大规模的 DDoS 攻击。

复杂程度提高

DDoS 攻击利用这些新的工具和技术,复杂性和攻击频率也随之提升,攻击者会使 用错综复杂的方法绕过传统的防御措施。下面列出了一些明显的趋势:

加密:明显转向基于 HTTPS 的 DDoS 攻击的趋势,使得抵御攻击更加困 难。这些攻击会进行加密,伪装成合法流量,这加大了检测并筛选掉这些攻 击的难度,因为传统的 DDoS 防护措施在解密应用层 SSL/TLS 流量方面存在 限制。

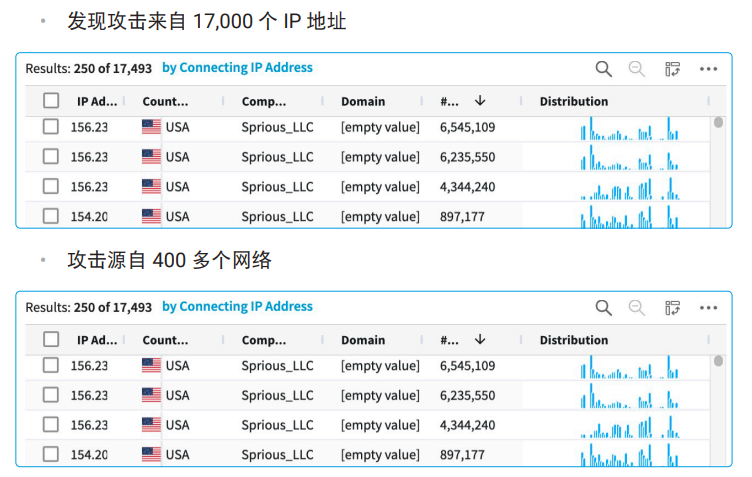

僵尸网络和代理:由于 DDoS 僵尸网络显著增长以及攻击者普遍使用匿名代 理,现在会从大量 IP 地址发送请求(通常每次攻击会有超过 10,000 个 IP)。一些防御措施针对单个 IP 计算请求数量,攻击者使用此策略可以绕过 这样的措施。而云托管平台的盛行以及云端服务的采用,只会让策划这些高 强度和高度分散的攻击变得更容易。

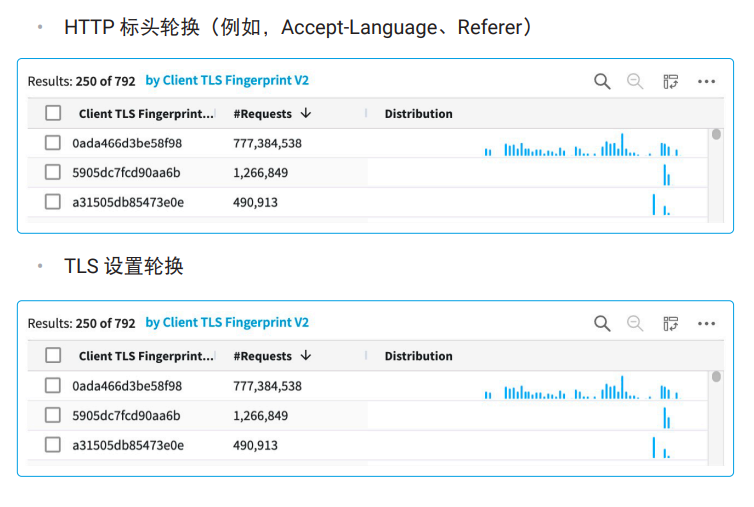

防御者采用的方法也在不断发展,有一种方法会根据每个 TLS 指纹跟踪请 求,这种指纹由多个 TLS 层信号组成,例如密码类型及其顺序。虽然这种方 法容易产生误报,但如果能够正确使用,当攻击者从大量的机器和 IP 发起 攻击时,此方法可提供更有效的防御措施,因为被入侵的设备上安装的是同 一个软件。这些设备会表现出类似的环境特征,其中之一就是共享 TLS 库。

常见要素溯源

虽然市场上提供的工具经常变化,但攻击技术的发展表明,攻击方法正朝着更复杂、更难于检测的方向发展。其中包含:

被入侵的物联网设备:攻击者在发起大规模的 DDoS 攻击时,仍会使用僵尸 网络中被入侵的物联网设备,这突显出这些设备长久以来存在漏洞。

DDoS 出租服务:DDoS 出租服务的出现,降低了发起攻击的门槛,就算不 具备全面技术知识的个人也能够发起大规模攻击。

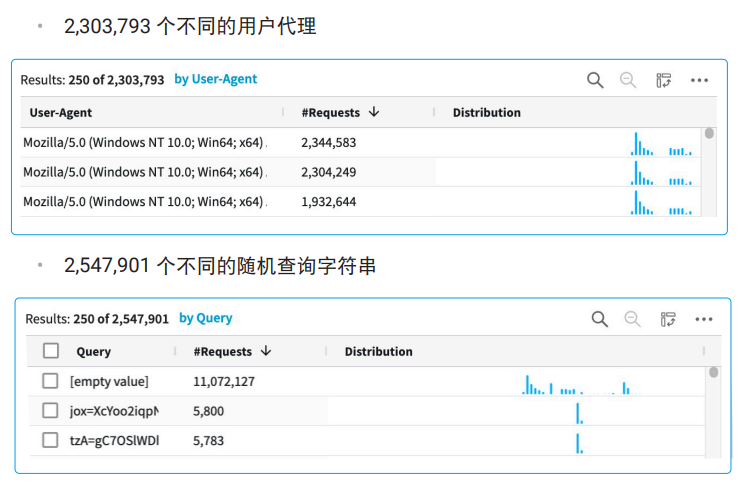

规避技术:先进的规避技术越来越常见,如随机化标头参数和动态请求参数 等。利用这些技术后,更难将恶意流量从合法请求中区分开来,为传统的检 测和抵御方法带来了更大的挑战。

此类攻击常用的漏洞

在第 7 层 DDoS 攻击中,攻击者利用的漏洞通常与 Web 应用程序处理用户输入和 管理数据的方式相关。在抵御这些漏洞的过程中,结合运用多种安全措施至关 重要。

近年来,在开展应用层 DDoS 攻击时,被利用的最著名的一个漏洞是 HTTP/2 快速 重置漏洞,该漏洞在 2023 年底便已面向大众广泛宣传。此类攻击利用了 HTTP/2 协议中的漏洞,而该协议是互联网及所有网站的运营基础协议。与上一季度相比, 利用此类漏洞发起的 HTTP DDoS 攻击流量在一个季度内总体增长了 65%,说明了 利用此漏洞的攻击的严重性和影响。

这个特殊的漏洞使得攻击者可以利用云计算平台和 HTTP/2 来造成更大的影响, 这样利用相对较小的僵尸网络即可进行海量 DDoS 攻击。这些攻击重点针对的行业 包括游戏业、IT、加密货币、计算机软件和电信业,美国、中国、巴西、德国和印度尼西亚是这些攻击的最大源头。

为了进行应对,许多行业在全行业协调开展了披露 HTTP/2 快速重置漏洞 (CVE2023-44487) 的工作,以阐明使用此漏洞的 DDoS 攻击。此攻击针对各类提供商, 一些领先的云提供商和 CDN 服务提供商均在此列。

真实示例:一起 DDoS 攻击中对自动化技术的使用

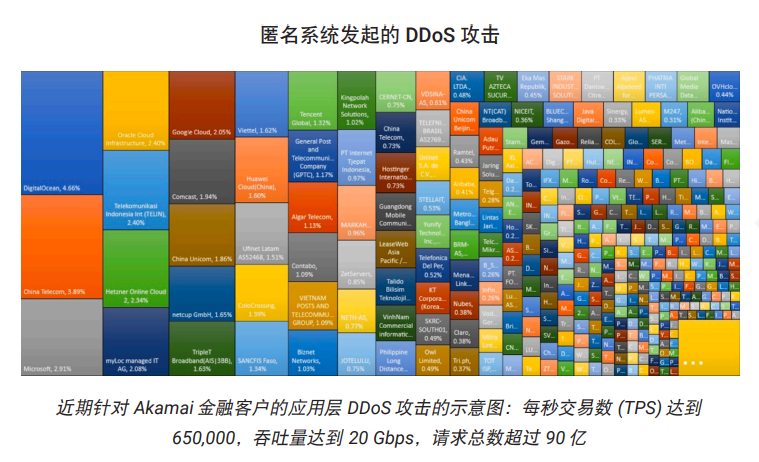

在同一批 DDoS 攻击中,攻击者通常使用多种 DDoS 工具开展攻击,而每种工具 会将多种技术结合起来使用,以便绕过安全产品,或者至少降低安全产品的效率。 下面使用 Akamai Web Security Analytics 得到的分析数据,举例说明一起这样的 攻击。

抵御此类复杂攻击需要采取分层保护策略。将主动控制措施和被动控制措施结合使用不失为一种有用的方法,例如,在速率限制中,使用请求匹配和源流量特征的高级组合,或者使用源声誉控制措施。

攻击手段不断升级:TLS 信号仿冒

近期的观察表明,恶意攻击者在其 DDoS 工具中,会更频繁地使用 TLS 信号, 使得此类连接看起来更像是来自合法的 Chrome 浏览器,从而规避检测措施。攻击 者并没有使用需要大量资源的 Chrome 无头版本(可能会减缓攻击速度),而是可 能采用了 TLS 库的修改版本,使得他们可以设置和模拟任何真正浏览器的 TLS 信 号。虽然有一些工具设计用于复制 TLS 指纹,但在 DDoS 攻击工具中,这类工具 并不常见。这种攻击类型的使用,表明攻击者的技术能力和对防御的深入了解都有 所提高,正因为如此,第 7 层 DDoS 攻击的防御策略必须包括定期对最新攻击趋势 开展研究。这似乎也表明,包括 TLS 欺骗在内的 DDoS 工具变得越来越常见。

AI安全现状 DDoS攻击者使用的工具 DDoS攻击的常见目标 如何快速抵御DDoS攻击 预防DDoS勒索攻击 勒索DDoS攻击如何运作 勒索DDoS攻击简史 勒索DDoS OSI网络模型与CP/IP网络模型 OSI网络模型的优势 OSI网络模型详细解释 OSI模型为何如此重要 什么是OSI模型 常见网络协议及其功能 什么是 CDN CC攻击是什么